ZTNAとマイクロセグメンテーションの違い

ZTNA(Zero Trust Network Access)とマイクロセグメンテーションは、どちらもゼロトラストセキュリティモデルを基盤とした技術ですが、それぞれの目的や適用範囲、アプローチには明確な違いがあります。以下にその違いを整理します。

基本的な定義

| 項目 | ZTNA | マイクロセグメンテーション |

|---|

| 定義 | ユーザーやデバイスが特定のアプリケーションやリソースにアクセスする際、認証を通じてアクセスを制御する技術。 | ネットワーク内のリソースやデータを細かく分割し、セグメントごとに独立したセキュリティポリシーを適用する技術。 |

| 目的 | アプリケーションレベルでのアクセス制御を実現し、不正アクセスや横方向移動を防止。 | ネットワーク内での攻撃拡散を防ぎ、セグメント間の通信を制限して内部脅威を抑制。 |

機能の比較

| 機能範囲 | ZTNA | マイクロセグメンテーション |

|---|

| 適用範囲 | アプリケーションやサービスへのアクセス制御。 | ネットワーク全体でセグメント化されたリソース間の通信制御。 |

| 認証方式 | ユーザーやデバイスごとの認証(継続的な認証と動的ポリシー)。 | IPアドレスやネットワークトラフィックに基づく通信制御。 |

| セキュリティモデル | ゼロトラストモデルに基づき、特定リソースへの最小権限アクセスを提供。 | ネットワーク内での分離と通信制限による攻撃拡散防止。 |

使用シナリオ

- ZTNAが適している場合

- リモートワーク環境で、特定アプリケーションへの安全なアクセスが必要。

- 外部ユーザーやデバイスからのアクセスを厳密に管理したい。

- クラウド環境で動的なアクセス制御が必要。

- マイクロセグメンテーションが適している場合

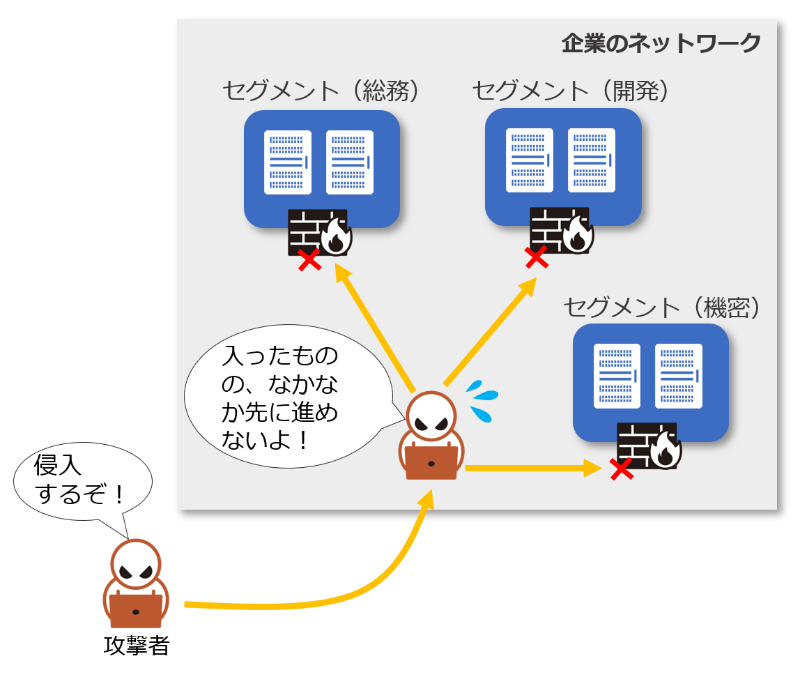

- ネットワーク内部で攻撃拡散(横方向移動)を防ぎたい。

- データセンターやオンプレミス環境で内部脅威への対策が必要。

- IoTデバイスやコンテナ間通信を細かく制御したい。

技術的な違い

- アプローチ

- ZTNAはユーザーやデバイスが特定アプリケーションにアクセスする際に認証プロセスを適用し、アクセス権限を動的に管理します。

- マイクロセグメンテーションはネットワーク全体を細かく分割し、各セグメント間の通信を制御することで、攻撃者がネットワーク内で移動することを防ぎます。

- 実装方法

- ZTNAはクラウドベースまたはオンプレミス環境で、ゲートウェイやエージェントによる認証管理が主流です。

- マイクロセグメンテーションはファイアウォールルールやSDN(ソフトウェア定義ネットワーク)技術を活用して実現されます。

- 保護対象

- ZTNAは主に外部からのアクセス制御に焦点を当てています。

- マイクロセグメンテーションは内部ネットワーク内の攻撃拡散防止が主目的です。

まとめ

| 特徴 | ZTNA | マイクロセグメンテーション |

|---|

| 保護対象 | 外部からのアクセス | 内部ネットワーク |

| 主な用途 | アプリケーションレベルでのアクセス制御 | ネットワーク内での攻撃拡散防止 |

| 導入環境 | リモートワーク、クラウド環境 | データセンター、オンプレミス環境 |

ZTNAは外部からの安全な接続と最小権限アクセスに特化しており、マイクロセグメンテーションは内部ネットワーク内での攻撃拡散防止に優れています。それぞれ異なる目的と範囲で活用されるため、企業のニーズによって使い分けることが重要です。

コメントを送信