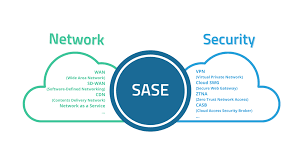

SASE(Secure Access Service Edge)は、クラウドベースのネットワークとセキュリティを統合するフレームワークとして、幅広いセキュリティ課題を解決しますが、万能ではありません。以下に、SASEで守れる範囲とその限界について整理します。

SASEで守れる範囲

- クラウド環境のセキュリティ強化

- SASEのCASB(Cloud Access Security Broker)機能により、クラウドサービスの利用状況を可視化し、不正アクセスやシャドーITを防止できます13。

- セキュアWebゲートウェイ(SWG)やゼロトラストネットワークアクセス(ZTNA)を活用して、不正サイトのブロックや安全なリモートアクセスが可能です35。

- データ漏洩防止(DLP)

- 機密データの流出を防ぐDLP機能により、クラウドやオンプレミス環境での情報保護が可能になります14。

- 多層的な脅威対策

- マルウェアやランサムウェアなどのサイバー攻撃に対する多層防御を提供します。これには、通信経路の暗号化や不正通信の検知・遮断が含まれます56。

- ゼロトラストモデルの実現

- ユーザーやデバイスごとに厳格な認証とアクセス制御を行い、信頼性を担保します56。

SASEの限界

1. 未知の脅威への対応

- SASEは既知の脅威には強力ですが、AIを活用した高度な攻撃やゼロデイ攻撃など、未知の脅威に対しては完全に防ぎきれない場合があります34。

2. 内部脅威への対応

- 内部関係者による悪意ある行動や誤操作による情報漏洩は、SASEだけでは完全に防ぐことが難しいです。これには内部監視ツールや教育が必要です14。

3. クラウド依存によるリスク

- SASEはクラウド基盤に依存しているため、プロバイダー側で障害が発生した場合、サービス全体が停止する可能性があります。また、ベンダーロックインによる柔軟性の欠如も課題です23。

4. 物理的なセキュリティ

- SASEはネットワーク上のセキュリティに特化しており、物理的な端末盗難やオフライン環境でのセキュリティリスクには対応できません56。

5. レガシーシステムとの統合

- 古いオンプレミス環境との互換性が課題となる場合があります。これには追加コストや時間が必要です34。

6. ユーザー体験への影響

- 厳格なセキュリティポリシーによって、一部ユーザーにとって使い勝手が悪くなる場合があります。また、高いレイテンシーが発生することもあります36。

まとめ

SASEはクラウド時代における包括的なセキュリティソリューションとして有効ですが、その限界も理解した上で導入する必要があります。未知の脅威や内部脅威への対応には追加対策が求められ、クラウド依存によるリスクも考慮すべきです。SASEを最大限活用するためには、他のセキュリティツールやポリシーと組み合わせた多層的な防御戦略を採用することが重要です。

コメントを送信